Google AI ninguém sabe como ele funciona

As redes neurais Google AI parecem bom em planejar métodos de criptografia;menos bom em codebreaking.

Google Cérebro criou duas inteligências artificiais que evoluiu seu próprio algoritmo de criptografia para proteger suas mensagens de uma terceira AI, que estava tentando evoluir o seu próprio método para quebrar a criptografia AI-gerado.

O estudo foi um sucesso: os dois primeiros AIs aprendeu a comunicar de forma segura a partir do zero.

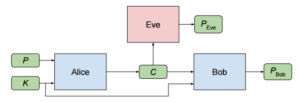

Aumentar / A configuração do sistema de criptografia. P = Entrada de texto sem formatação, K = Shared Key, texto C = criptografadas, e P Eve e P Bob são as saídas de texto simples computadorizada.

Cada rede neural Google AI foi dado um objetivo muito específico: Alice teve que enviar uma mensagem segura para Bob; Bob tinha que tentar decifrar a mensagem; e Eva tinha que tentar escutar a mensagem e tentar decifrá-lo.

Alice e Bob têm uma vantagem sobre Eva: eles começam com uma chave secreta compartilhada (ou seja, esta é a criptografia simétrica).

Mais importante

os AIs não foram informados como criptografar material, ou o que as técnicas de criptografia de usar:

eles estavam apenas dada uma função de perda (a condição de falha), e então eles tem com ele.

No caso de Eva, a função de perda era muito simples: a distância, medida em bits corretos e incorretos, entre texto simples entrada original de Alice e seu palpite.

Para Alice e Bob a função de perda foi um pouco mais complexa:se o palpite de Bob (novamente medido em bits) foi muito longe do texto plano de entrada original,

que era uma perda; para Alice, se suposições de Eva são melhores do que adivinhação aleatória, é uma perda. E, assim, uma rede geradora contraditório (GAN) foi criado.

Alice, Bob, e Eva compartilhavam o mesmo "misturar e transformar" arquitetura de rede neural, mas eles foram inicializados de forma independente e não tinha outra que chave compartilhada de Alice e Bob conexão.

Para Alice a chave e texto simples são introduzidos na primeira camada da rede neural; para Bob a chave e o texto cifrado foram introduzidos;

e para a véspera, ela tem apenas o texto cifrado. A primeira camada é totalmente conectado, para que o texto e a chave pode misturar aproximadamente.

Veja os Resultados

Após a primeira camada de há um certo número de camadas, as quais convolucionais aprender a aplicar uma função para os bits que foram entregues a ela pela camada anterior.

Eles não sabem o que essa função poderia ser; eles simplesmente aprender como eles vão junto.

Para Alice, a camada final cospe algum texto cifrado; Bob e Eva saída que eles esperam é o texto simples.

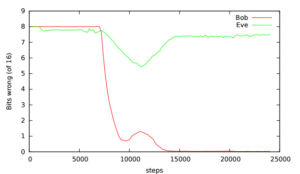

Aumentar / Bob e os erros de reconstrução de Eva durante o treinamento. Você pode ver que Eve começa a melhorar, mas, em seguida, uma mudança no método de criptografia Alice-Bob fecha-la novamente.

Na maioria das vezes, Alice e Bob conseguiu desenvolver um sistema onde eles poderiam se comunicar com muito poucos erros.

Em alguns testes, Eva mostrou uma melhoria em relação adivinhação aleatória, mas Alice e Bob, em seguida, em geral, respondido por melhorar a sua técnica de criptografia até que Eve não tinha chance (ver gráfico).

Os investigadores não realizar uma análise exaustiva dos métodos de encriptação concebidas por Alice e Bob, mas para uma experiência de formação específica eles observaram que era tanto teclado e dependente de texto simples.

"No entanto, não é simplesmente valores de ponto flutuante XOR. Em particular, os valores de saída são muitas vezes diferentes de 0 e 1," disseram.

Em conclusão, os pesquisadores-Martin Abadi e David G. Andersen-disse que as redes neurais podem realmente aprender a proteger suas comunicações,

apenas dizendo Alice valorizar o sigilo acima de tudo, e mais importante, que o sigilo pode ser obtido sem prescrição de um determinado conjunto algoritmos de criptografia.

Há mais à criptografia do que apenas a criptografia simétrica de dados, porém, e os pesquisadores disseram que o trabalho futuro pode olhar para esteganografia

(esconder dados dentro de outros meios de comunicação) e criptografia assimétrica (chave pública).

Sobre se Eve pode nunca se tornar um adversário digno, os pesquisadores disseram: "Embora pareça improvável que as redes neurais se tornaria grande em criptoanálise, eles podem ser bastante eficazes em fazer sentido de metadados e na análise de tráfego."